Krok 2.b Ważne kroki po utworzeniu kluczy

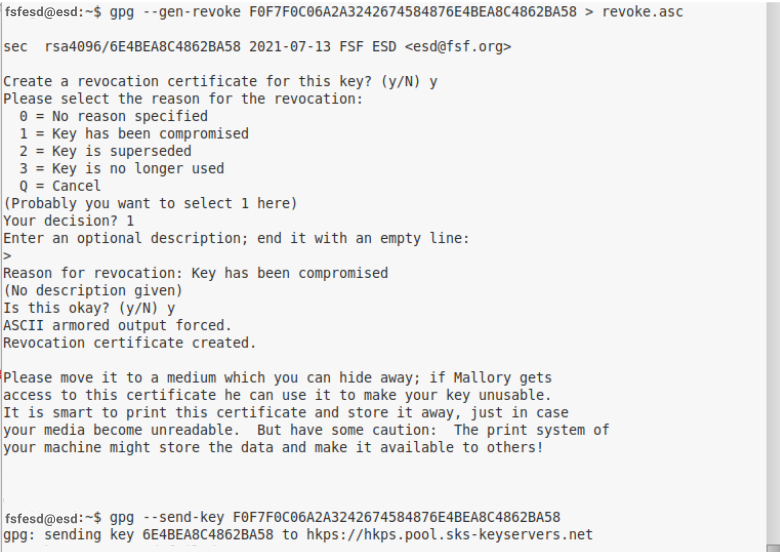

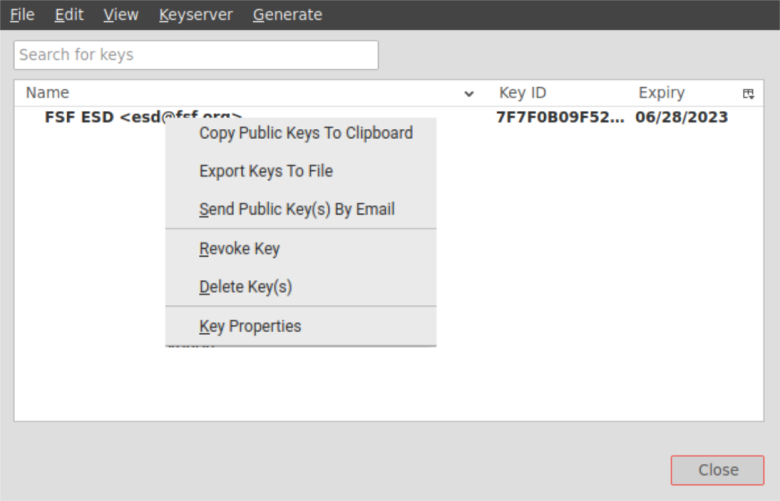

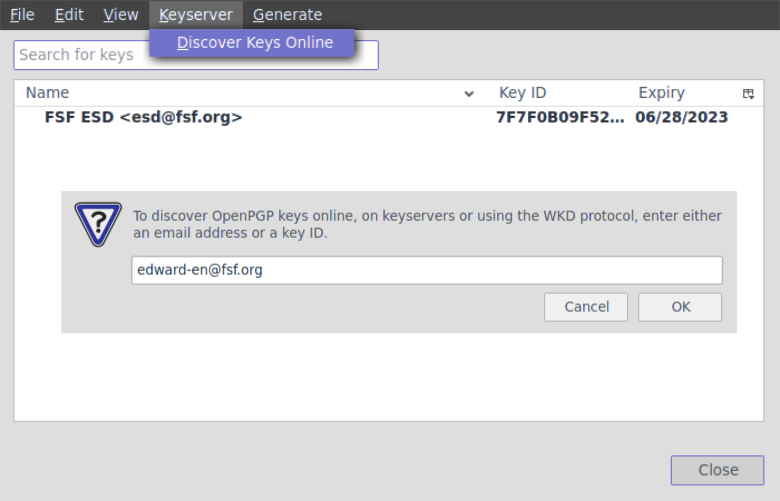

Wgraj klucz na serwer kluczy

Wgramy Twój klucz na serwer kluczy, więc osoba, która zechce wysłać Ci

szyfrowaną wiadomość, będzie mogła pobrać Twój klucz publiczny z

internetu. Istnieje wiele serwerów kluczy – możesz je wybrać w menu po

wgraniu klucza – ale są to w większości kopie tego samego serwera. Możesz

wybrać dowolny, ale dobrze jest zapamiętać ten, na który Twój klucz został

wgrany pierwotnie. Warto pamiętać też o tym, że zsynchronizowanie informacji

o nowo wgranym kluczu pomiędzy serwerami może potrwać kilka godzin.

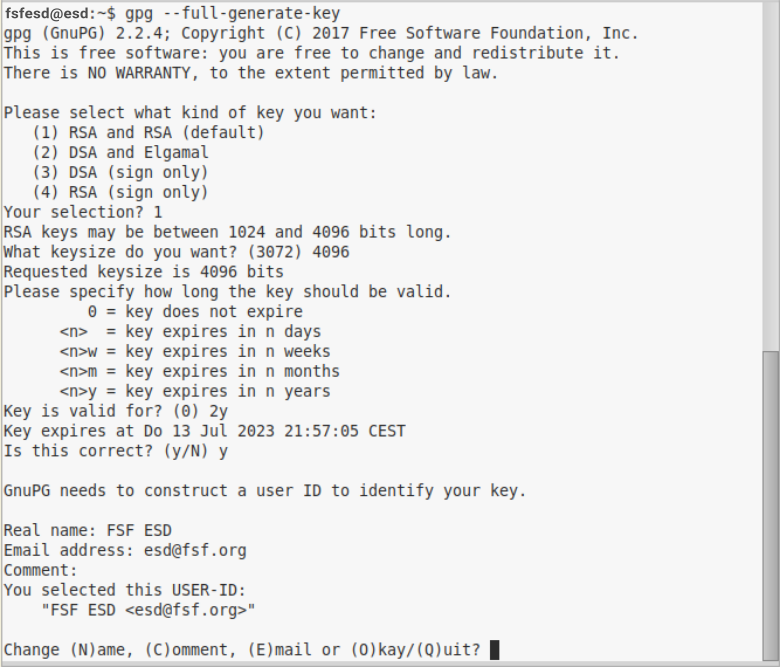

# Skopiuj swój keyID: gpg —list-key [your@email] wyświetli

informacje o Twoim publicznym („pub”) kluczu, w tym Twój keyID, który jest

unikalnym ciągiem cyfr i liter. Skopiuj keyID, żeby skorzystać z niego w

kolejnym poleceniu.

# Wgraj klucz na serwer: gpg —send-key [keyID]

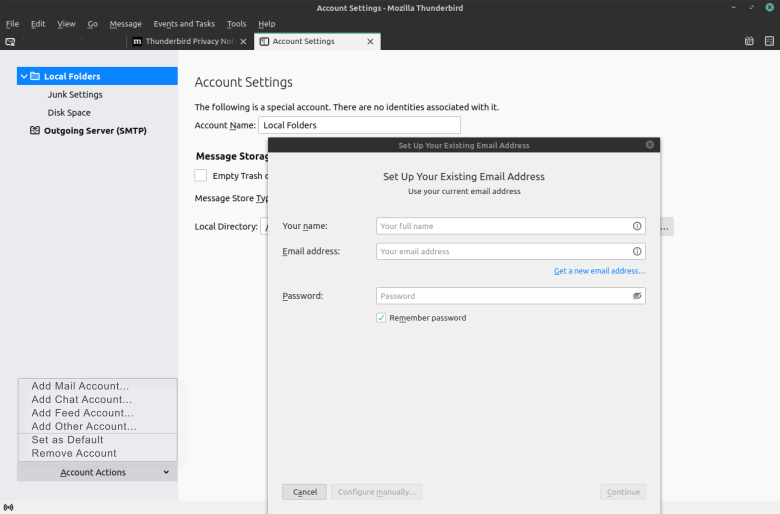

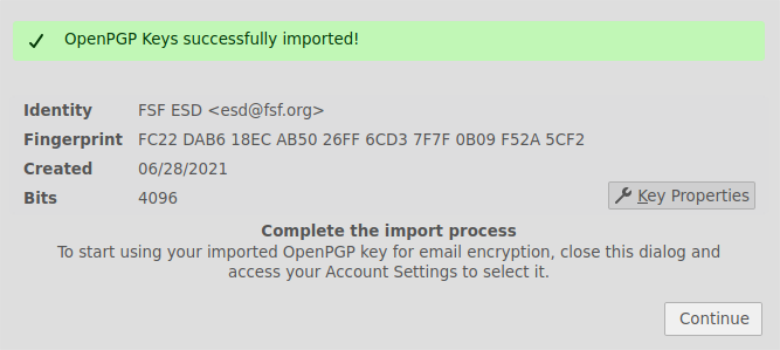

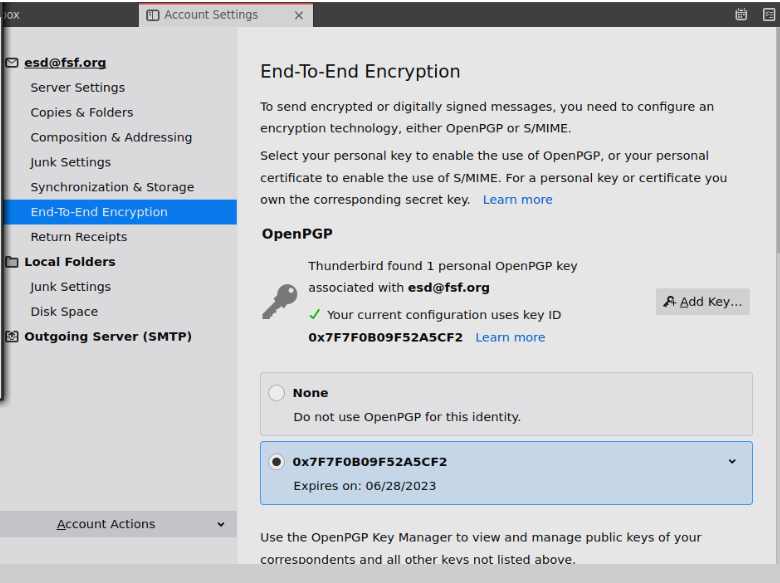

Wyeksportuj klucz do pliku

Skorzystaj z następującego polecenia, żeby wyeksportować tajny klucz, który

następnie zaimportujesz do swojego klienta pocztowego w kolejnym kroku. Aby uniknąć ujawnienia klucza, przechowuj go w

bezpiecznym miejscu i zapewnij zaufaną metodę jego przenoszenia. Eksport

swojego klucza możesz wykonać przy pomocy następujących poleceń:

$ gpg —export-secret-keys -a [keyID] > my_secret_key.asc

$ gpg —export -a [keyID] > my_public_key.asc

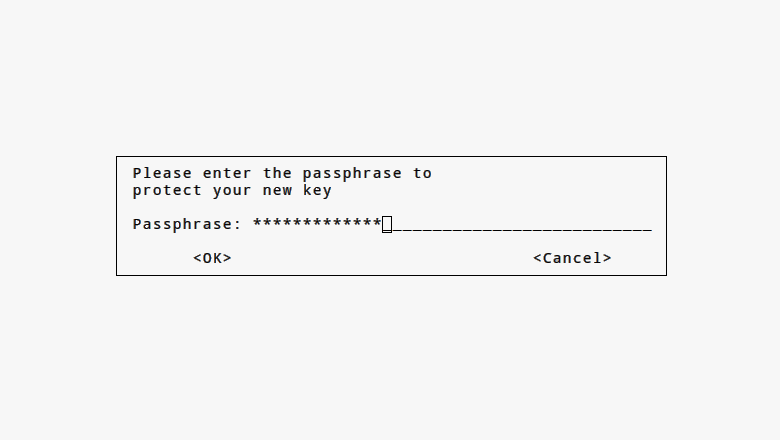

Wygeneruj certyfikat unieważniający

Na wypadek zgubienia lub ujawnienia klucza możesz wygenerować certyfikat,

który na razie będziesz przechowywać w bezpiecznym miejscu na komputerze

(przejdź do Kroku 6.C, żeby dowiedzieć się, jak

najlepiej bezpiecznie przechowywać certyfikat unieważniający). Ten krok jest

niezbędny do ochrony poczty e-mail, więcej na ten temat dowiesz się w Sekcji 5.

# Skopiuj swój keyID: gpg —list-key [your@email] wyświetli

informacje o Twoim publicznym („pub”) kluczu, w tym Twój keyID, który jest

unikalnym ciągiem cyfr i liter. Skopiuj keyID, żeby skorzystać z niego w

kolejnym poleceniu.

# Wygeneruj certyfikat unieważniający: gpg —gen-revoke —output

revoke.asc [keyID]

# Zobaczysz monit o przyczynę unieważnienia, zalecamy użycie opcji

1 = key has been compromised.

# Nie musisz podawać przyczyny, ale możesz to zrobić; następnie naciśnij

„Enter” dla pustej linii i potwierdź swój wybór.

Rozwiązywanie problemów

- Wgranie klucza na serwer kluczy nie powiodło się

- Zamiast ogólnego polecenia do wgrywania klucza na serwer kluczy możesz

skorzystać z bardziej precyzyjnego polecenia i dodać do niego serwer kluczy:

gpg —keyserver keys.openpgp.org —send-key [keyID].

- Mój klucz nie działa lub otrzymuję informację „permission denied”

Klucze gpg, jak wszystkie inne pliki lub foldery, podlegają regułom

zarządzającym uprawnieniami. Jeśli takie reguły nie są ustawione prawidłowo,

system może nie akceptować Twoich kluczy. Wykonaj kolejne kroki, żeby

sprawdzić uprawnienia i poprawnie je zaktualizować.

# Sprawdź swoje uprawnienia: ls -l ~/.gnupg/*

# Ustaw uprawnienia na możliwość odczytu, zapisu i wykonywania operacji

tylko przez Ciebie i nikogo innego. Są to zalecane uprawnienia dla Twojego

folderu.

Możesz skorzystać z polecenia: chmod 700 ~/.gnupg

# Ustaw uprawnienia na możliwość odczytu i zapisu tylko przez Ciebie i

nikogo innego. Są to zalecane uprawnienia dla kluczy w Twoim folderze.

Możesz skorzystać z następującego kodu: chmod 600 ~/.gnupg/*

Jeśli (z jakiegokolwiek powodu) Twój folder został utworzony w lokalizacji

~/.gnupg, musisz dodatkowo ustawić uprawnienia do wykonywania operacji dla

tego folderu. Do otwierania folderów potrzebne są uprawnienia do wykonywania

operacji. Więcej informacji o uprawnieniach znajdziesz w tym

szczegółowym przewodniku.

- Nie widzisz rozwiązania swojego problemu?

- Daj nam znać na stronie

przekazywania opinii.

Zaawansowane

- Więcej informacji o serwerach kluczy

- Możesz dowiedzieć się więcej na temat serwera kluczy z tego

podręcznika. Możesz również wyeksportować

klucz bezpośrednio do pliku na swoim komputerze.

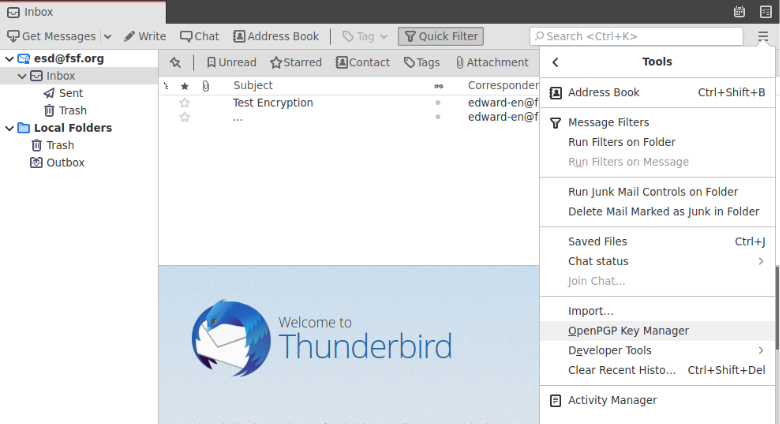

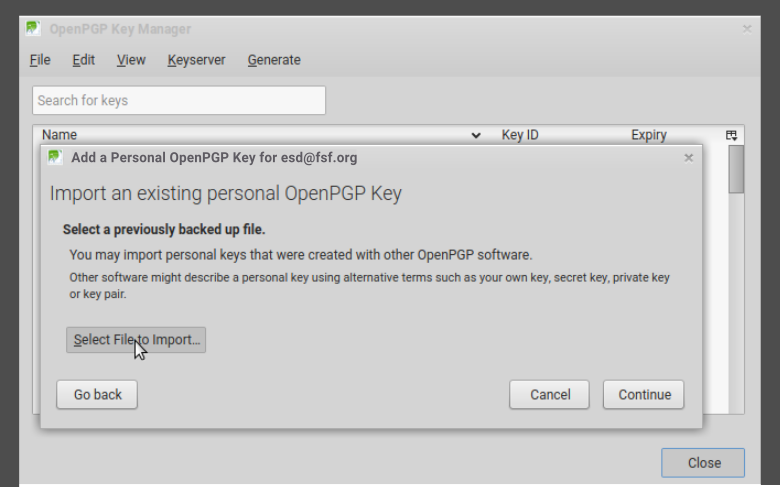

- Przenoszenie kluczy

-

Użyj poniższych poleceń do przeniesienia swoich kluczy. Aby uniknąć

ujawnienia swojego klucza, przechowuj go w bezpiecznym miejscu i zapewnij

zaufaną metodę jego przenoszenia. Import i eksport klucza można wykonać przy

pomocy następujących poleceń:

$ gpg —export-secret-keys -a [keyID] > my_private_key.asc

$ gpg —export -a [keyID] > my_public_key.asc

$ gpg —import my_private_key.asc

$ gpg —import my_public_key.asc

Upewnij się, że wyświetlone keyID jest poprawne, a jeśli tak, przejdź dalej

i dodaj do niego najwyższy poziom zaufania:

$ gpg —edit-key [your@email]

Ponieważ jest to Twój klucz, należy wybrać

ultimate. Nie należy ufać żadnemu innemu kluczowi na

tym poziomie.

Przejdź do sekcji Rozwiązywanie problemów w Kroku 2.B

, żeby dowiedzieć się więcej na temat uprawnień. Przy przenoszeniu kluczy

Twoje uprawnienia mogą się pomieszać, co może doprowadzić do wystąpienia

błędów. Można tego łatwo uniknąć – wystarczy, że Twoje foldery i pliki będą

miały odpowiednie uprawnienia.

![[GNU Social]](../static/img/gnu-social.png)

![[Mastodon]](../static/img/mastodon.png)

![[Reddit]](../static/img/reddit-alien.png)

![[Hacker News]](../static/img/hacker-news.png)