Шаг 2.б Несколько важных шагов вслед за созданием

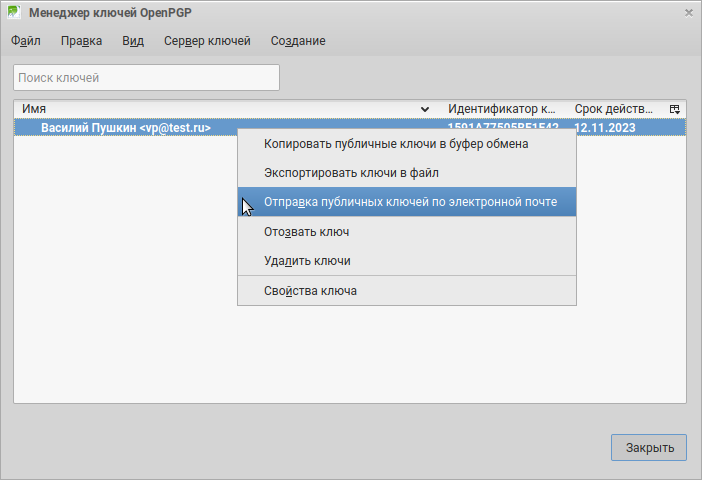

Отправьте свой открытый ключ на сервер

Мы отправим ключ на сервер, чтобы тот, кто захочет отправить вам

зашифрованное сообщение, мог получить ваш открытый ключ из Интернета. Есть

множество серверов ключей, которые можно выбрать в меню при выполнении этого

действия, но все они по большей части являются копиями друг друга. Любой

сервер сгодится, но неплохо помнить, на какой из них вы первоначально

отправили ключ. Имейте также в виду, что иногда пересылка новых ключей между

ними может занимать несколько часов.

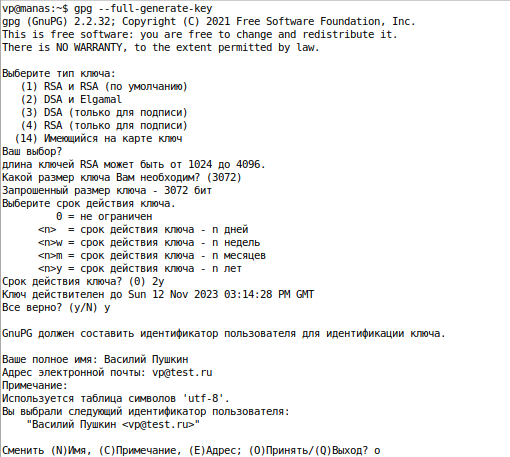

# Скопируйте свой идентификатор ключа: gpg --list-key

[ваша@почта] выведет данные вашего открытого («pub») ключа, в том

числе его идентификатор, представляющий собой уникальную последовательность

шестнадцатеричных цифр.Скопируйте его и введите в следующей команде.

# Отправить ключ на сервер: gpg --send-key [идентификатор]

Экспорт ключа в файл

Введите следующую команду для экспорта своего секретного ключа, чтобы

импортировать его в почтовой программе на следующем

шаге. Чтобы ваш ключ не был скомпрометирован (раскрыт), храните его в

надежном месте и позаботьтесь о его безопасности, если будете его

переносить. Экспорт ключей проводится командами:

$ gpg --export-secret-keys -a [идентификатор] > my_secret_key.asc

$ gpg --export -a [идентификатор] > my_public_key.asc

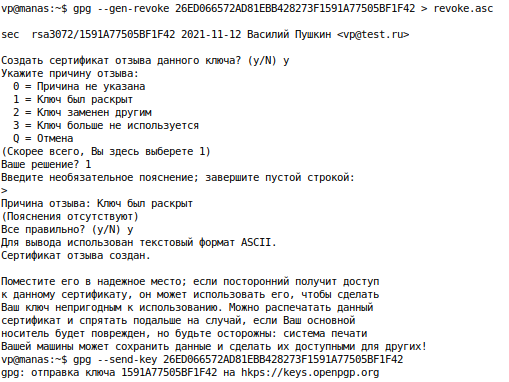

Создайте сертификат отзыва

На случай утраты или компрометации ключа вам нужно создать сертификат и

сохранить его в надежном месте на своем компьютере (указания по хранению

сертификата отзыва см. в шаге 6.В). Этот шаг важен

для самозащиты вашей электронно почты, как вы подробнее узнаете из раздела 5.

# Скопируйте свой идентификатор ключа: gpg --list-key

[ваша@почта] выведет данные вашего открытого («pub») ключа, в том

числе его идентификатор, представляющий собой уникальную последовательность

шестнадцатеричных цифр.Скопируйте его и введите в следующей команде.

# Создать сертификат отзыва: gpg --gen-revoke --output revoke.asc

[идентификатор]

# Программа запросит причину отзыва, мы рекомендуем 1 = ключ

был раскрыт.

# Можно дополнительно указать подробности; затем нажмите «Enter» и

подтвердите введенные данные.

Неполадки

- Ключ не отправляется на сервер

- В команде можно указать конкретный сервер:

gpg --keyserver

keys.openpgp.org --send-key [идентификатор].

- Ключ не работает или выдается «нет доступа».

Как все другие файлы и каталоги, у ключей GnuPG есть атрибуты доступа. Если

они установлены неправильно, система может не принимать ваши

ключи. Проверить и исправить атрибуты можно командой:

# Проверить доступ: ls -l ~/.gnupg/*

# Установите разрешение на чтение, запись и выполнение только для

владельца. Это рекомендуется для каталога.

Можно воспользоваться командой: find ~/.gnupg -type d -print0 | xargs

-0 chmod 700

# Установите разрешение на чтение и запись только для владельца. Это

рекомендуется для файлов в каталоге.

find ~/.gnupg -type f -print0 | xargs -0 chmod 600

В отличие от обычных файлов, для того чтобы просматривать каталоги,

требуется разрешение на исполнение.

- Не нашли решения своей проблемы?

- Пожалуйста, сообщите нам на странице

обратной связи.

Дополнительно

- Еще о серверах ключей

- Подробнее о серверах ключей можно посмотреть в руководстве

GnuPG. Ключ можно также экспортировать

напрямую в файл на компьютере.

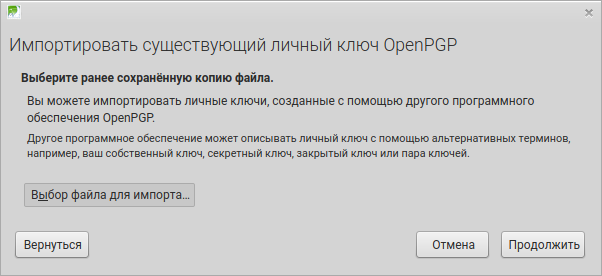

- Перенос ключей

-

Для переноса ключей воспользуйтесь нижеприведенными командами. Чтобы ваш

ключ не был скомпрометирован, храните его в надежном месте и позаботьтесь о

его безопасности, если будете его переносить. Экспортировать и импортировать

ключ можно командами:

$ gpg --export-secret-keys -a [идентификатор] > my_secret_key.asc

$ gpg --export -a [идентификатор] > my_public_key.asc

$ gpg --import my_secret_key.asc

$ gpg --import my_public_key.asc

Убедитесь, что выводится верный идентификатор ключа, и назначьте ему

абсолютный уровень доверия:

$ gpg --edit-key [идентификатор]

trust

save

Поскольку это ваш ключ, нужно выбрать абсолютно. Ключам никаких

других людей этот уровень доверия присваивать не нужно.

Сведения об атрибутах доступа см. в неполадках на шаге

2.Б. При переносе ключей атрибуты могут измениться, а программы начнут

выдавать ошибки. Этого легко избежать, если атрибуты доступа у файлов и

каталогов правильны.

![[GNU Social]](../static/img/gnu-social.png)

![[Mastodon]](../static/img/mastodon.png)

![[Reddit]](../static/img/reddit-alien.png)

![[Hacker News]](../static/img/hacker-news.png)