Adım 2.b Oluşturduktan sonra yapılması gereken bazı önemli adımlar

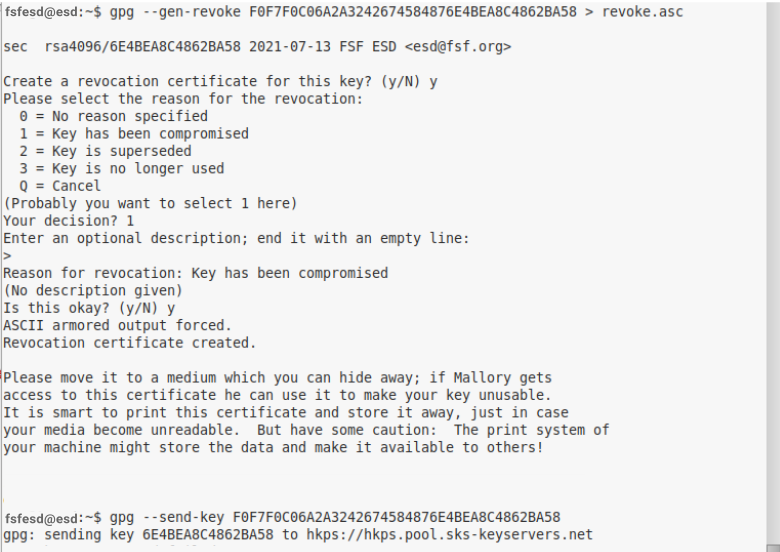

Anahtarınızı bir anahtar sunucusuna yükleyin

Anahtarınızı bir anahtar sunucusuna yükleyeceğiz, böylece size şifreli ileti

göndermek isteyen birisi, açık anahtarınızı İnternet'ten

indirebilecek. Yüklerken menüden seçebileceğiniz bir çok anahtar sunucusu

mevcut, ama çoğu birbirinin kopyasıdır. Hangisini kullanırsanız kullanın

fark etmeyecektir, ancak hangisine yüklediğinizi hatırlarsanız iyi

olur. Yine de yeni bir anahtar yüklendiğinde birbirleriyle eşleşmeleri bir

kaç saat sürebileceğini unutmayın.

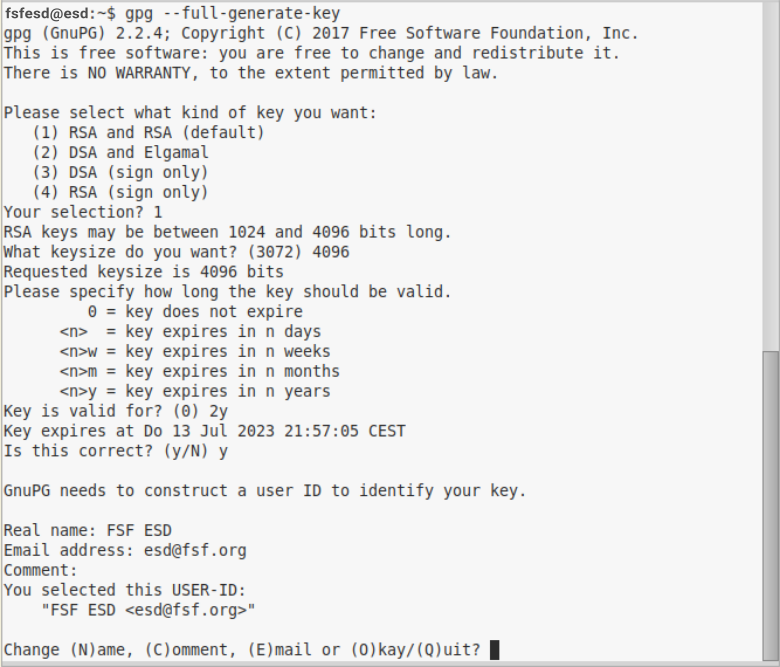

# Anahtar kimliğinizi (keyID) kopyalayın: gpg --list-key

[eposta@adresiniz] komutu açık anahtar ("pub") bilginizi

görüntüleyecektir, bu bilgiler içerisinde sayılar ve harflerden oluşan tekil

bir dizi şeklindeki anahtar kimliği (keyID) de var. Bu keyID'yi kopyalayın,

çünkü bir sonraki komutta ihtiyacınız olacak.

# Anahtarınızı bir sunucuya yükleyin: gpg --send-key [keyID]

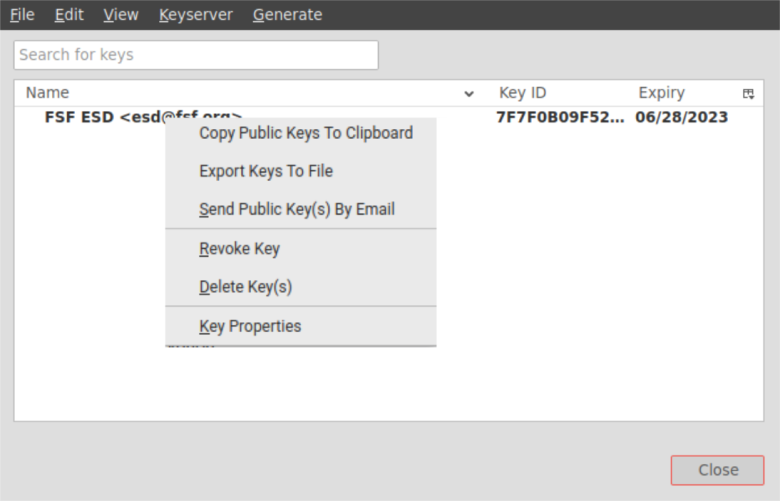

Anahtarınızı bir dosyaya aktarın

Bir sonraki komutu kullanarak gizli anahtarınızı dışa aktarın, çünkü bir

sonraki adımda onu bir e-posta istemcisine

alabileceksiniz. Anahtarınızın ele geçirilmesinden kaçınmak için güvenilir

bir yerde saklayın ve aktarmanız gerektiğinde güvenli bir şekilde

yaptığınızdan emin olun. Anahtarlarınızın dışa aktarımı şu komutlarla

yapılabilir:

$ gpg --export-secret-keys -a [keyID] > gizli_anahtarim.asc

$ gpg --export -a [keyID] > acik_anahtarim.asc

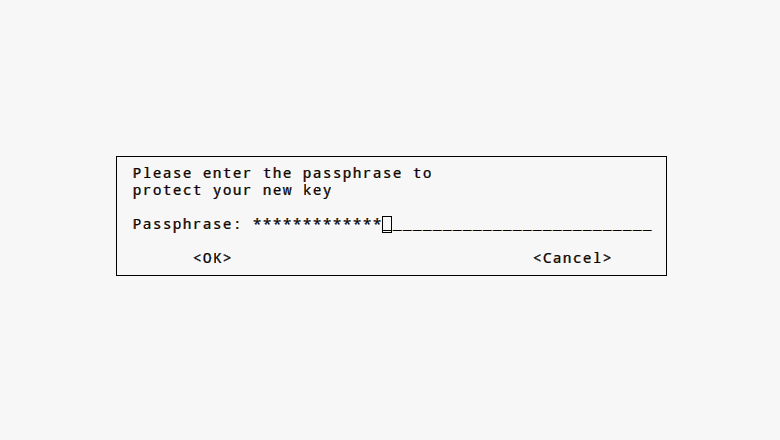

Bir iptal sertifikası üretin

Anahtarınızı kaybetmeniz veya gizliliğinin tehlikeye girmesi durumuna karşı

bir sertifika üretmek ve şimdilik bilgisayarınızda güvenilir bir yerde

saklamak isteyebilirsiniz (iptal sertifikanızı en iyi hangi şekillerde

saklayabileceğinizi öğrenmek için 6.C adımına

bakabilirsiniz). Bu adım, e-posta öz savunma için esastır, bu konu hakkında

daha fazlasını 5. bölümde öğrenebilirsiniz.

# Anahtar kimliğinizi (keyID) kopyalayın: gpg --list-key

[eposta@adresiniz] komutu açık anahtar ("pub") bilginizi

görüntüleyecektir, bu bilgiler içerisinde sayılar ve harflerden oluşan tekil

bir dizi şeklindeki anahtar kimliği (keyID) de var. Bu keyID'yi kopyalayın,

çünkü bir sonraki komutta ihtiyacınız olacak.

# Bir iptal sertifikası üretmek için: gpg --gen-revoke --output

iptal.asc [keyID]

# İptal için bir gerekçe sunmanızı isteyecek, 1 = key has

been compromised (anahtarın gizliliği tehlikeye girdi) seçmenizi

öneriyoruz.

# Bir gerekçe sunmanız gerekmiyor, ama yapabilirsiniz; daha sonra boş bir

satır için "Enter" tuşuna basın ve seçiminizi doğrulayın.

Sorun Giderme

- Anahtarımı anahtar sunucusuna gönderme çalışmıyor

- Anahtarınızı anahtar sunucusuna göndermek için genel komutu kullanmak

yerine, çok daha özel bir komut kullanabilirsiniz:

gpg --keyserver

keys.openpgp.org --send-key [keyID].

- Anahtarım çalışmıyor veya "permission denied" (izin verilmedi) hatası

alıyorum

Tüm diğer dosya veya dizinlerde olduğu gibi gpg anahtarları da izne

tabiler. Eğer bunlar doğru ayarlanmamışsa sisteminiz anahtarınız kabul

etmeyebilir. Bir sonraki adımı kullanarak izinleri denetleyebilir ve doğru

izinler şeklinde güncelleyebilirsiniz.

# İzinlerinizi denetleyin: ls -l ~/.gnupg/*

# Sadece kendiniz için okuma, yazma ve çalıştırma izinlerini verin,

başkaları için değil. Bunlar dizininiz için önerilen izinlerdir.

Şu komutu kullanabilirsiniz: chmod 700 ~/.gnupg

# Sadece kendiniz için okuma, yazma ve çalıştırma izinlerini verin,

başkaları için değil. Bunlar dizininiz içindeki anahtarlar için önerilen

izinlerdir.

Şu komutu kullanabilirsiniz: chmod 600 ~/.gnupg/*

Eğer (hangi nedenle olursa olsun) ~/.gnupg içinde kendi dizinlerinizi

oluşturduysanız, o dizinlere de bu izinleri uygulamanız

gerekiyor. Dizinlerin açılabilmesi için çalıştırma izinlerine ihtiyacı

var. İzinler üzerine daha fazla bilgi için bu

ayrıntılı bilgi rehberini inceleyebilirsiniz.

- Sorununuz için bir çözüm bulamadınız mı?

- Lütfen geribildirim

sayfamızdan bize ulaşın.

Gelişmiş

- Anahtar sunucuları hakkında daha fazla bilgi

- Anahtar sunucuları hakkında daha fazla bilgiyi bu kılavuzda

bulabilirsiniz. Ayrıca, anahtarınızı bilgisayarınızda bir dosya olarak doğrudan dışa

aktarabilirsiniz.

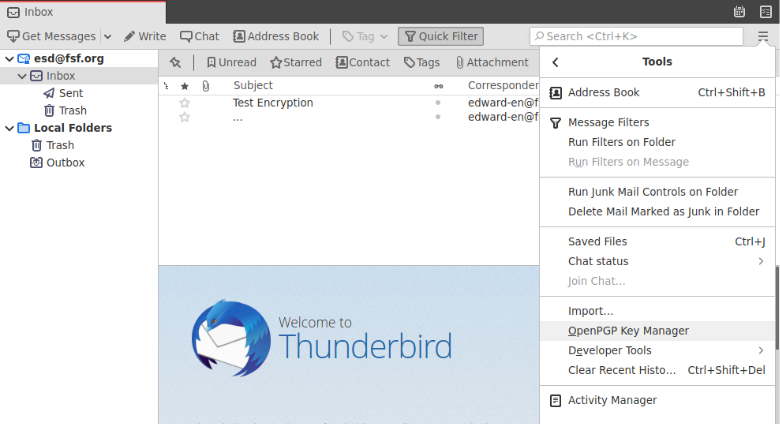

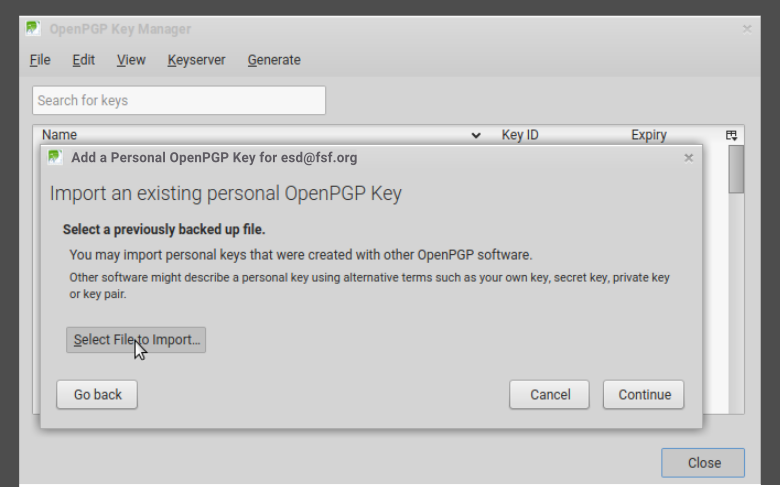

- Anahtarlarınızı aktarmak

-

Anahtarlarınızı aktarmak için aşağıdaki komutları kullanın. Anahtarınızın

gizliliğinin tehlikeye girmemesi için güvenilir bir yerde saklayın ve

aktarırken güvenli bir şekilde yaptığınızdan emin olun. Bir anahtarın içe ve

dışa aktarılması aşağıdaki komutlarla yapılabilir:

$ gpg --export-secret-keys -a [keyID] > gizli_anahtarim.asc

$ gpg --export -a [keyID] > acik_anahtarim.asc

$ gpg --import gizli_anahtarim.asc

$ gpg --import acik_anahtarim.asc

Görüntülen keyID'nin doğru olduğundan emin olun, eğer öyleyse devam edin ve

en yüksek güvenilirlik ("ultimate trust") ayarlayın:

$ gpg --edit-key [eposta@adresiniz]

Bu sizin anahtarınız olduğu için, ultimate (en üst düzey)

seçmeniz gerekiyor. Başkalarının anahtarlarına bu şekilde en yüksek düzeyde

güvenmemelisiniz.

İzinler hakkında daha fazla bilgi için 2.B adımındaki

sorun gidermeye bakabilirsiniz. Anahtarları aktarırken izinler

değişebilir ve hatalarla karşılaşabilirsiniz. Dizin ve dosyalarınızın doğru

izinleri varsa, bunlardan kolayca kaçınabilirsiniz

![[GNU Social]](../static/img/gnu-social.png)

![[Mastodon]](../static/img/mastodon.png)

![[Reddit]](../static/img/reddit-alien.png)

![[Hacker News]](../static/img/hacker-news.png)