Paso 2.b Algunos pasos importantes a seguir después de la creación

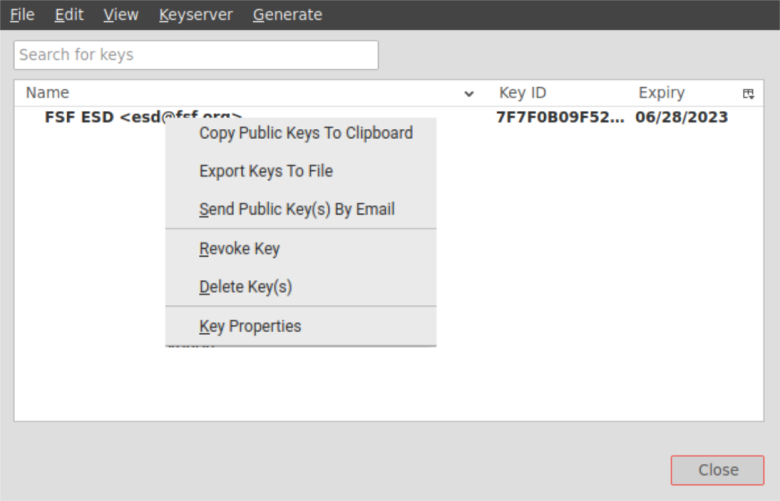

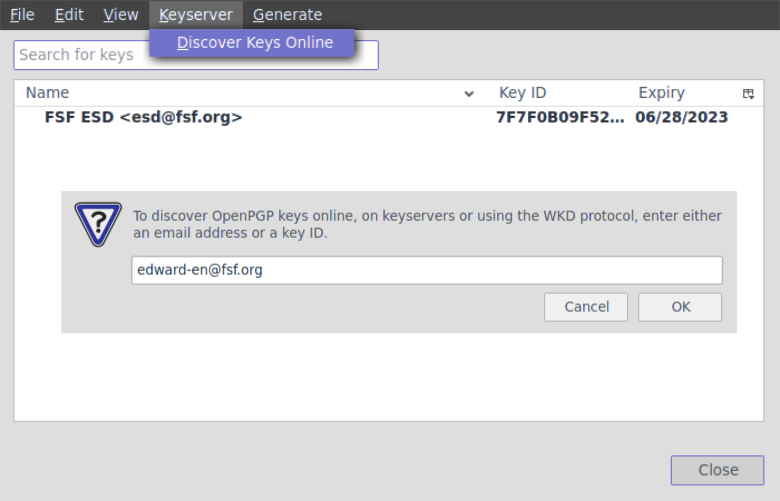

Sube tu clave a un servidor de claves

Vamos a subir tu clave a un servidor de claves, así si alguien quiere

mandarte un mensaje cifrado puede descargar tu clave pública de

Internet. Existen múltiples servidores de claves que puedes seleccionar en

el menú cuando subes tu clave, pero en su mayoría son copias unos de

otros. Cualquier servidor funcionará, pero es bueno recordar en cuál

cargaste tu clave originalmente. También ten en cuenta, que a veces tardan

varias horas en sincronizarse cuando se sube una nueva clave.

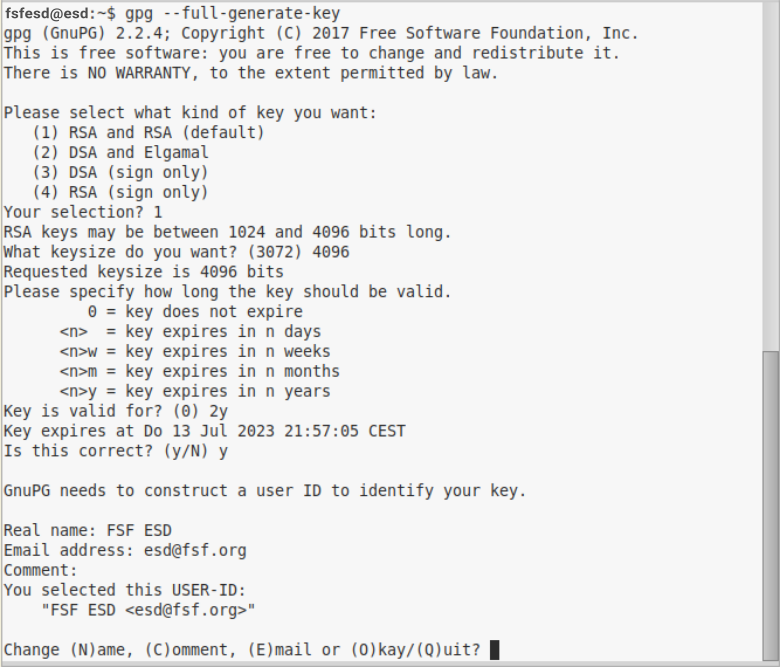

# Copia tu keyID (identificador de clave): gnupg --list-key

[tu@correo] mostrará información de tu clave pública ("pub"),

incluyendo tu identificador de clave (keyID), que es una lista única de

números y letras. Copia este identificador, para poder utilizarlo en el

siguiente comando.

# Sube tu clave a un servidor: gpg --send-key [keyID]

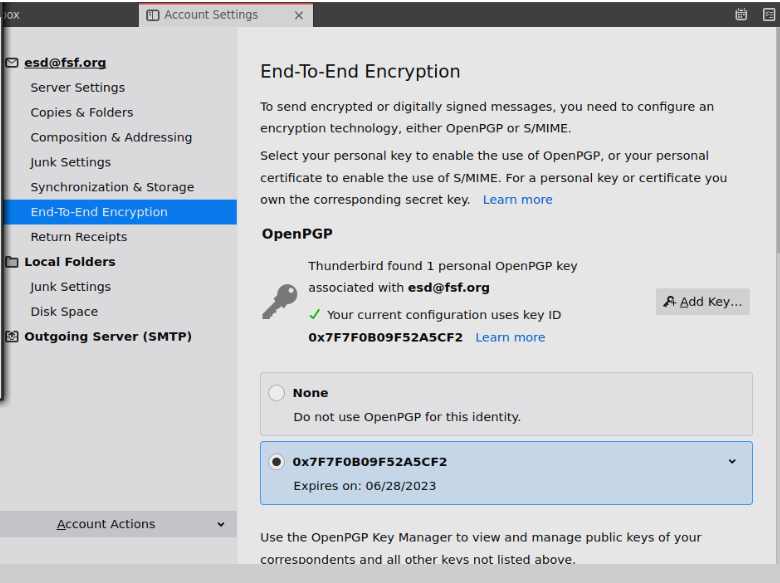

Exporta tu clave a un archivo

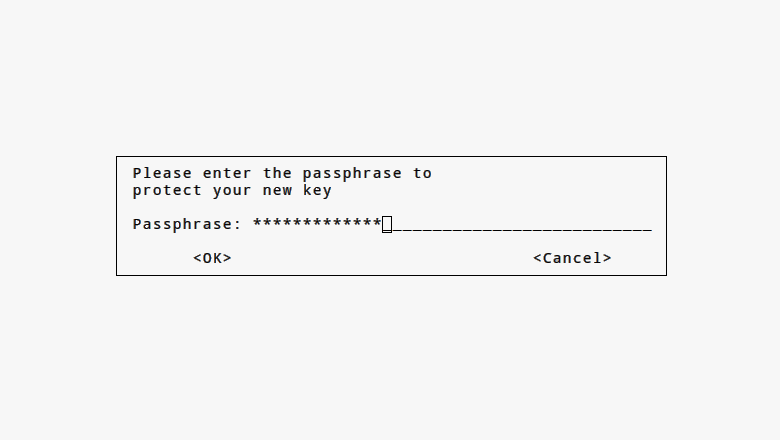

Utiliza el siguiente comando para exportar tu clave secreta para así poder

importarla en tu programa de correo electrónico en el siguiente paso. Para evitar que tu clave pueda ser comprometida,

almacena el archivo en un sitio seguro y asegúrate que si es transferida, se

hace de una manera confiable. Para exportar tus claves se puede hacer con

los siguiente comandos:

$ gpg --export-secret-keys -a [keyID] > mi_clave_secreta.asc

$ gpg --export -a [keyID] > mi_clave_pública.asc

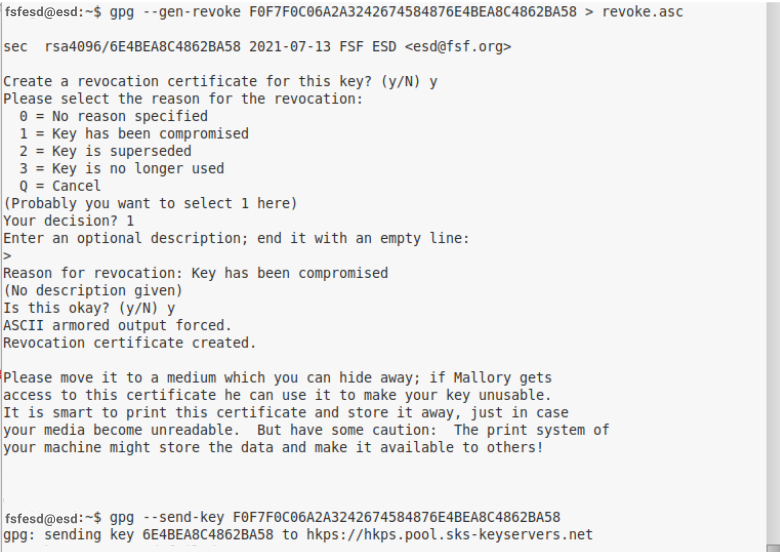

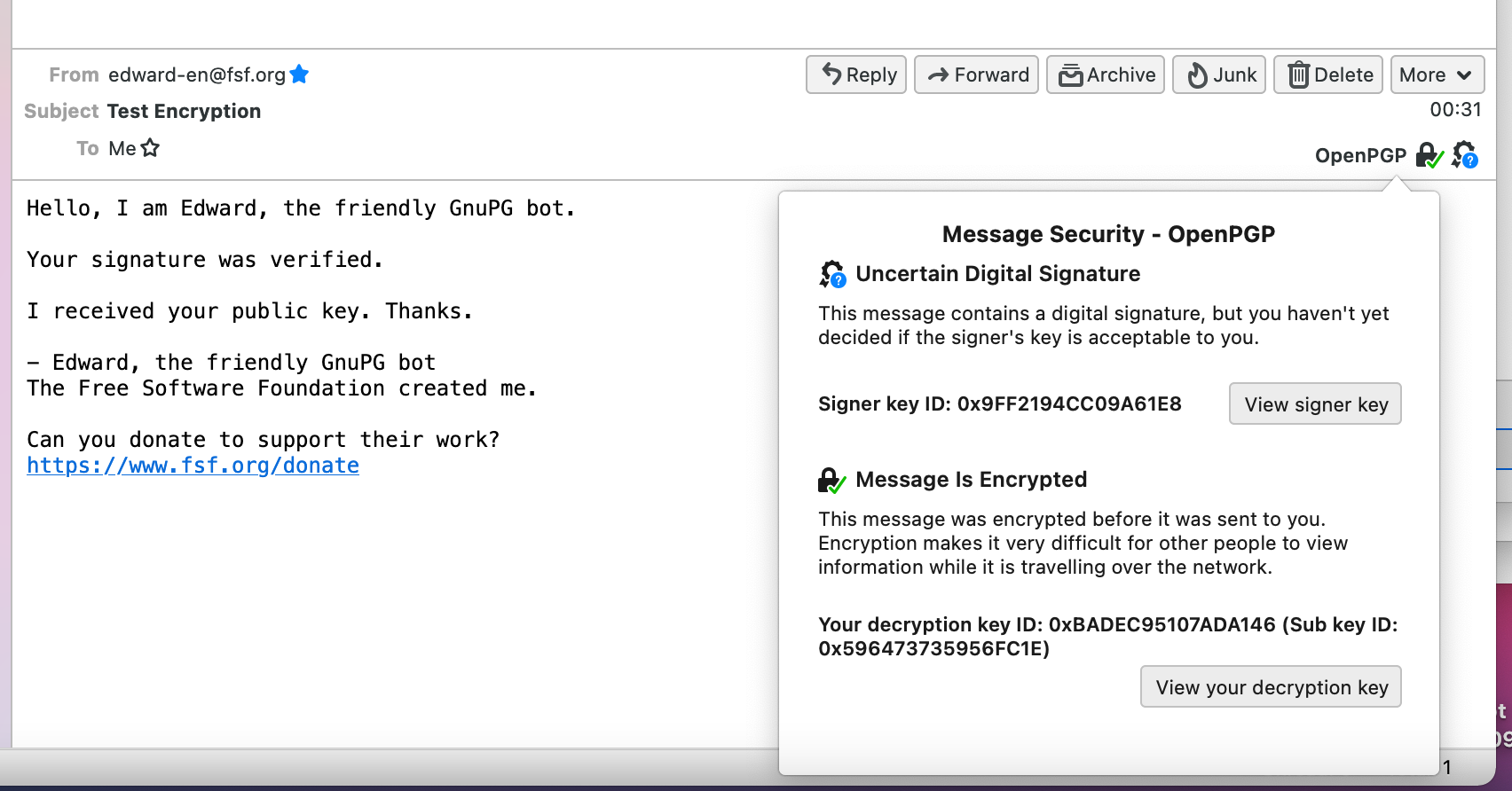

Genera un certificado de revocación

En el caso de que pierdas tu clave o si es comprometida, querrás generar un

certificado y escoger guardarlo en un lugar seguro de momento en tu

computadora (por favor consulte el Paso 6.C para

consultar cómo guardar de manera segura tu certificado de revocación). Este

paso es esencial para tu autodefensa, y también aprenderás más en la Sección 5.

# Copia tu keyID (identificador de clave): gnupg --list-key

[tu@correo] mostrará información de tu clave pública ("pub"),

incluyendo tu identificador de clave (keyID), que es una lista única de

números y letras. Copia este identificador, para poder utilizarlo en el

siguiente comando.

# Genera un certificado de revocación: gpg --gen-revoke --output

revoke.asc [keyID]

# Te pedirá que des una razón para la revocación, te recomendamos utilizar

1 = la clave ha sido comprometida.

# No es necesario rellenar un motivo, pero puedes hacerlo, luego pulsa

"Enter" para añadir una línea vacía y confirma tu selección.

Solución de problemas

- Enviar mi llave al servidor de llaves no funciona

- En lugar de usar el comando general para cargar tu clave en el servidor de

claves, puedes usar un comando más específico y agregar el servidor de

claves a tu comando

gpg --keyserver keys.openpgp.org --send-key

[keyID].

- Mi llave no parece funcionar u obtengo un mensaje "permiso denegado".

Como cualquier otro archivo o carpeta, las claves gpg están sujetas a

permisos. Si estos no están configurados correctamente, es posible que tu

sistema no acepte tus claves. Puedes seguir los pasos siguientes para

verificar y actualizar a los permisos correctos.

# Comprueba tus permisos: ls -l ~/.gnupg/*

# Establece los permisos para leer, escribir y ejecutar solo para ti, no

para otros. Estos son los permisos recomendados para tu carpeta.

Puedes utilizar el comando: chmod 700 ~/.gnupg

# Establece los permisos para leer y escribir solo para ti, no para

otros. Estos son los permiso recomendados para las claves dentro de tu

carpeta.

Puedes utilizar el código: chmod 600 ~/.gnupg/*

Si has creado (por cualquier razón) tus propias carpetas dentro de

~/.gnupg, deberás también aplicar permisos de ejecución a esa carpeta. Las

carpetas requieren privilegios de ejecución para ser abiertas. Para más

información sobre los permisos, puedes consultar esta

detallada guía de información (en inglés).

- ¿No encuentras una solución a tu problema?

- Por favor háznoslo saber en la página de

comentarios.

Avanzado

- Más sobre los servidores de claves

- Puedes encontrar más información sobre los servidores de claves en este manual (en

inglés). También puedes exportar

directamente tu clave como un archivo en tu computadora.

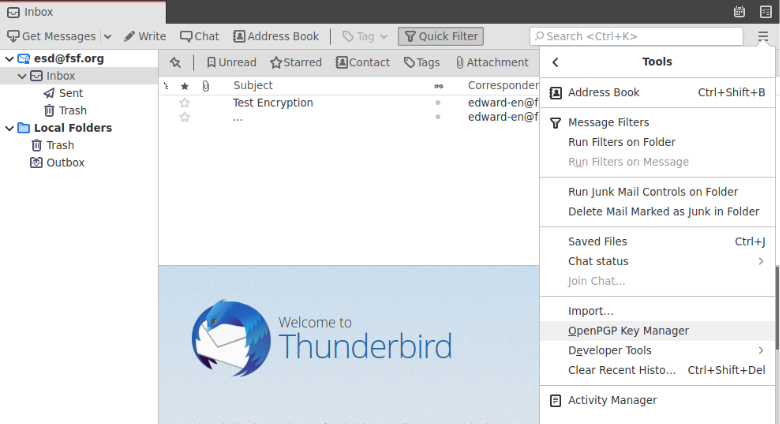

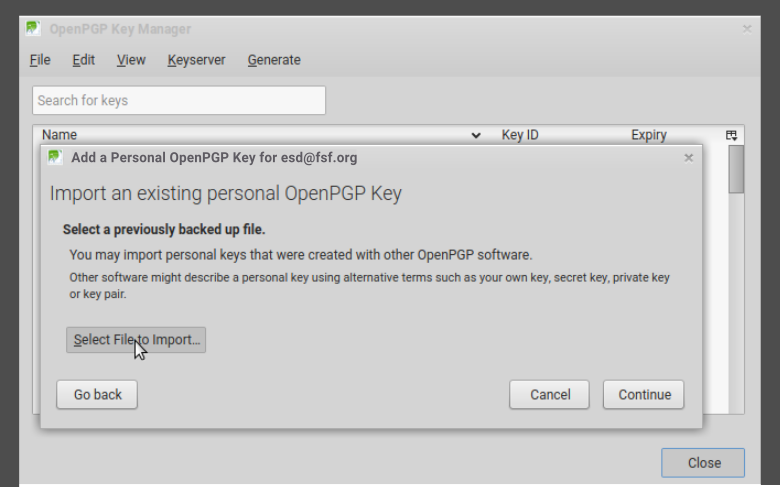

- Transfiriendo tus claves

-

Utiliza los siguientes comandos para transferir tus claves. Para evitar que

tu clave sea comprometida, guárdala en un lugar seguro y asegúrate de que si

se transfiere, se hace de manera fiable. Importar y exportar una clave se

puede hacer con los siguientes comandos:

$ gpg --export-secret-keys -a [keyID] > mi_clave_privada.asc

$ gpg --export -a [keyID] > my_clave_pública.asc

$ gpg --import mi_clave_privada.asc

$ gpg --import mi_clave_pública.asc

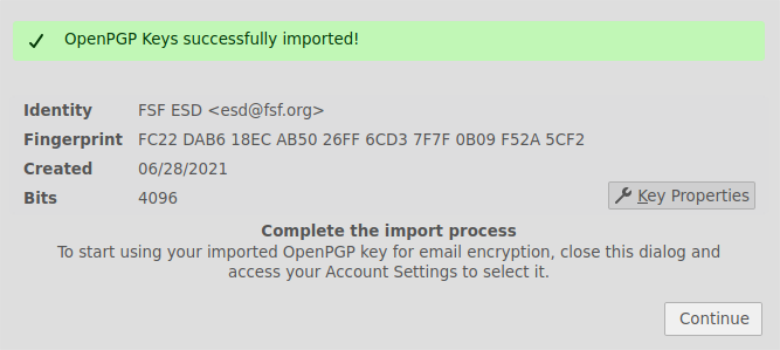

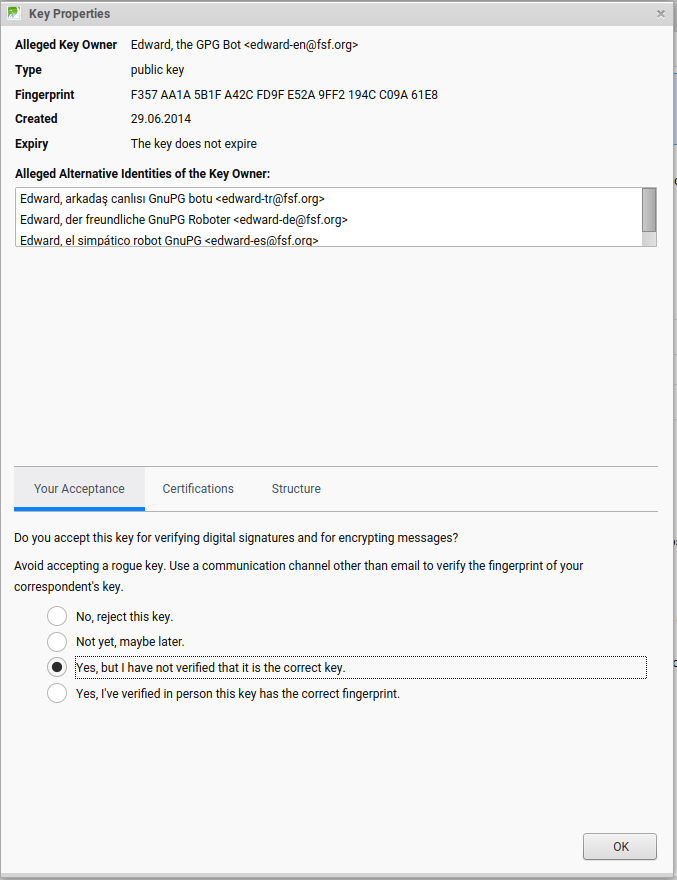

Asegúrate de que el identificador de clave (keyID) mostrado sea el correcto

y, si es así, continúa y añade la máxima confianza para ello:

$ gpg --edit-key [tu@correo]

Ya que es tu clave, deberías escoger la máxima

confianza. No deberías confiar en la máxima confianza en la

clave de nadie más.

Consulta la solución de problemas en el Paso 2.B

para obtener más información sobre permisos. Al transferir claves, tus

permisos se pueden mezclar, y pueden aparecer errores. Estos se evitan

fácilmente cuando las carpetas y los archivos tienen los permisos adecuados

![[GNU Social]](../static/img/gnu-social.png)

![[Mastodon]](../static/img/mastodon.png)

![[Reddit]](../static/img/reddit-alien.png)

![[Hacker News]](../static/img/hacker-news.png)